La autenticación de dos factores (2FA) mejora su experiencia de inicio de sesión al fortalecer sus cuentas en línea con una capa adicional de seguridad. La capa adicional de seguridad suele ser un código único basado en el tiempo , un mensaje de texto con una contraseña única enviada a su número de teléfono o una solicitud de autenticación Mobile Push enviada a su teléfono inteligente después de haber instalado una aplicación de autenticación .

La autenticación de dos factores debe ser una parte esencial de cualquier plan moderno de ciberseguridad y más aún cuando opera en los exchanges. Ya es obligatorio para ciberseguros y agencias federales .

No cabe duda de que la autenticación de dos factores llegó para quedarse, por lo que es una buena idea aprender todos sus secretos. Pero antes de profundizar en el mundo de la autenticación de dos factores, comencemos con un resumen rápido de por qué las contraseñas no son una forma suficiente de autenticación.

¿Por qué las contraseñas no son lo suficientemente buenas?

La autenticación predeterminada todavía se basa en contraseñas. Cualquier otra forma de autenticación siempre viene como una especie de paso alternativo o adicional; algo extra que un usuario puede pero no tiene que hacer.

Las contraseñas son fáciles de usar y fáciles de usar, lo cual es en parte la razón del statu quo de la autenticación de contraseñas. Además, las contraseñas son omnipresentes, por lo que incluso las personas que no son expertas en tecnología están familiarizadas con esta forma de autenticación.

Pero la autenticación de contraseña es casi segura. Las contraseñas son vulnerables a muchos tipos de ataques:

- Ataques de fuerza bruta

- Ataques de mesa arcoiris

- Ataques de diccionario

- Ataques de registradores de teclas

- Ataques de relleno de credenciales

- Ataques Man-in-the-Middle

- Ataques de phishing

- Pulverización de contraseñas

Ciertamente, hay cosas que puede hacer para fortalecer sus contraseñas, y dedicar tiempo a aprovechar la seguridad de su contraseña no es una pérdida de tiempo. Sin embargo, incluso una contraseña segura es fácil de piratear en relación con formas de autenticación más fuertes. Una amplia gama de posibles ataques y el hecho de que una sola cadena de caracteres es todo lo que separa a un atacante de su información personal es una razón suficiente para pronunciar contraseñas como un medio de autenticación obsoleto e inseguro en el mundo moderno.

En resumen, los nombres de usuario y las contraseñas no son lo suficientemente seguros . Si protege su cuenta solo con una contraseña, los actores maliciosos pueden obtener acceso no autorizado a su cuenta y robar sus datos. ¿Solución? Autenticación de dos factores.

Autenticación de dos factores (2FA) al rescate

En los últimos años, los ataques maliciosos a las empresas se han vuelto más comunes que nunca. Afortunadamente, también ha sido más fácil para las empresas obtener más seguridad de datos y protección segura al introducir la autenticación de dos factores a su fuerza laboral.

Cada vez más personas se dan cuenta de que las contraseñas se pueden piratear fácilmente y se hacen una pregunta: ¿Cómo mitigo los riesgos asociados con la baja seguridad de las contraseñas?

Una forma es reemplazar una contraseña con un método de autenticación más fuerte. Pero también puedes usar ambos, uno tras otro.

Para aumentar la seguridad de sus cuentas, redes y aplicaciones, necesita una autenticación basada en algo más fuerte que una prueba de que sabe algo.

¿Qué es autenticación de dos factores 2FA?

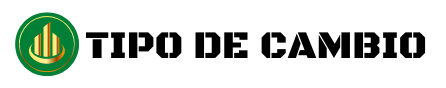

La autenticación de dos factores (2FA) es un tipo de autenticación que utiliza exactamente dos factores de autenticación distintos para decidir si una persona es quien dice ser.

Los factores de autenticación son categorías de evidencia que un usuario debe demostrar para probar su identidad. Hay tres factores de autenticación:

- Factor de conocimiento (algo que sabe): por ejemplo, contraseña, pregunta de seguridad

- Factor de posesión (algo que tiene), por ejemplo, teléfono inteligente, clave de seguridad

- Factor de herencia (algo que eres): por ejemplo, huella digital, reconocimiento facial

Si usa dos factores de autenticación iguales, por ejemplo, dos Factores de conocimiento, entonces está realizando la Verificación de dos pasos (2SV) pero no la Autenticación de dos factores (2FA) .

¿Cómo funciona la autenticación de dos factores (2FA)?

La autenticación de dos factores es una combinación de dos factores de autenticación distintos. El primer factor suele seguir siendo su contraseña, que es el factor de conocimiento (algo que sabe). El segundo factor debe ser el Factor de Posesión (algo que tienes) o el Factor de Inherencia (algo que eres).

Por lo general, la autenticación de dos factores (2FA) tiene el siguiente aspecto:

- En el primer paso de la autenticación del usuario, el usuario debe presentar el factor de conocimiento. Los nombres de usuario y las contraseñas se utilizan normalmente para confirmar la identidad del usuario en este paso.

- En el segundo paso, un usuario tiene que presentar el Factor de Posesión o el Factor de Inherencia.

El factor de posesión implica la demostración de posesión de un dispositivo físico, como un token de hardware o un teléfono móvil. Una amplia gama de métodos de autenticación utiliza el factor de posesión: enviar una notificación automática al dispositivo móvil del usuario, escanear un código QR, enviar un código de autenticación a través de un mensaje de texto, usar una clave física que genera códigos de un solo uso.

El Factor de Inherencia es la biometría. Escanear su huella dactilar o el patrón de la retina del ojo para confirmar su identidad son ejemplos de métodos de autenticación biométrica.

Usar el factor de posesión y el factor de herencia mientras se salta el factor de conocimiento también es un tipo de autenticación de dos factores. Sin embargo, no está tan extendida.

Comprender la autenticación de dos factores (2FA)

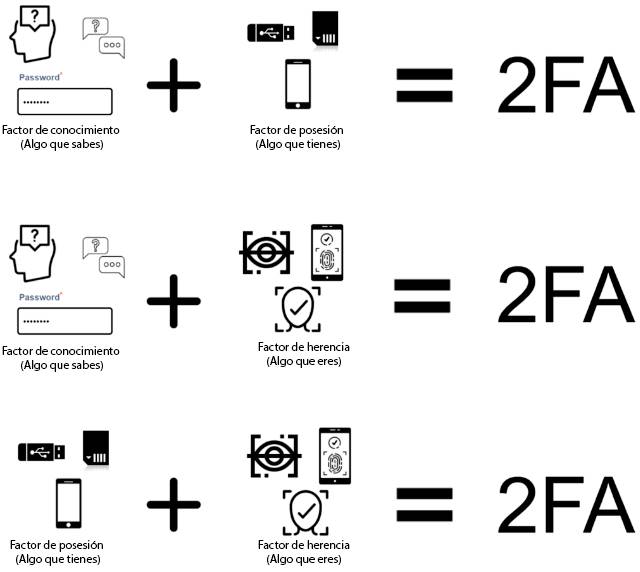

Un actor malicioso no tiene que piratear su contraseña para obtener acceso no autorizado a su cuenta. Las violaciones de datos frecuentes comprometen millones de contraseñas cada mes. Incluso una persona sin conocimientos técnicos puede elegir un conjunto de credenciales de una de las docenas de violaciones de datos e intentar usar estas credenciales para iniciar sesión en su cuenta. Dado lo fácil que es realizar lo anterior, debe proteger su cuenta con una capa adicional de seguridad que impedirá que los piratas informáticos obtengan acceso a sus datos.

La implementación de la autenticación de dos factores (2FA) para sus aplicaciones significa que un actor malicioso no puede obtener acceso a su cuenta, incluso si tiene su contraseña. Si bien todavía es teóricamente posible, piratear el segundo factor es incomparablemente más difícil. Especialmente si usa una aplicación de autenticación instalada en su teléfono móvil (por ejemplo, Rublon Authenticator ) o una clave de seguridad WebAuthn/U2F .

¿Por qué es importante la autenticación de dos factores (2FA)?

La autenticación de dos factores lo protege contra la mayoría de las amenazas de seguridad dirigidas a contraseñas y cuentas. Los piratas informáticos no pueden hacerse pasar por usted si no pueden acceder primero a su cuenta.

Si solo protege sus cuentas con contraseñas, un atacante puede piratear su cuenta de forma remota a través de Internet. Es posible que un usuario ni siquiera se dé cuenta de que algo anda mal hasta que sea demasiado tarde.

El uso de una llave de seguridad o un dispositivo móvil como parte de la autenticación de dos factores requiere que un actor malicioso también piratee su llave o dispositivo, lo cual es incomparablemente más difícil.

¿Es segura la autenticación de dos factores (2FA)?

La autenticación de dos factores es significativamente más segura que usar solo su contraseña. La MFA correctamente implementada detiene el 99,9 % de los ataques a sus cuentas , dice Microsoft.

La seguridad de los métodos de autenticación depende no solo de su tipo sino también de su implementación. Una implementación defectuosa hace que incluso el método de autenticación más seguro sea fácil de comprometer. Por eso, si buscas un sistema de autenticación de dos factores (2FA), debes buscar soluciones desarrolladas por expertos en el campo de la ciberseguridad. Si sabe un par de cosas sobre programación, puede ser tentador crear su propio sistema de seguridad, pero nunca es una buena idea.

No todos los métodos de autenticación son igualmente seguros . Por ejemplo, 2FA basado en SMS es simple de implementar y fácil de usar. Desafortunadamente, la 2FA basada en SMS es vulnerable a numerosos ataques. El Instituto Nacional de Estándares y Tecnología (NIST) desalentó el uso de mensajes de texto móviles en su Publicación Especial 800-63-3: Directrices de identidad digital . El NIST señaló que las contraseñas de un solo uso (OTP) enviadas por SMS son demasiado vulnerables a los ataques. Si bien debe usar otros métodos de autenticación si puede, algunas circunstancias hacen que los códigos de acceso de SMS sean su única opción para la autenticación de dos factores. Sin embargo, si puede, use Mobile Push en su lugar.

5 cosas que debe recordar al usar la autenticación de dos factores (2FA)

Aunque la autenticación de dos factores aumenta significativamente el nivel de seguridad en su fuerza laboral e introduce un conjunto sólido de medidas de seguridad en varias cuentas, aún debe recordar varias cosas.

1. Todos los métodos de autenticación se pueden romper

Los factores de posesión e inherencia son frágiles. Por lo general, son más difíciles de piratear que el Factor de conocimiento, pero una implementación defectuosa puede hacerlos susceptibles. Además, los actores malintencionados pueden utilizar uno de los muchos tipos de ataques contra estos factores. Por ejemplo, los ataques que rompen el factor de posesión incluyen la interceptación de mensajes de texto, la obtención de acceso remoto a un teléfono móvil, el intercambio de SIM (para que los mensajes SMS lleguen al atacante) y más. 2FA mitiga en gran medida los riesgos de seguridad, pero no puede eliminarlos, especialmente dado que algunos de los compromisos ocurren debido a errores humanos.

2. Errar es humano, aprender es inteligente

Los humanos son falibles. A veces es difícil admitirlo, pero todos cometemos errores. Cada implementación de la autenticación de dos factores debe tener en cuenta el error humano. Aún así, no es posible eliminar por completo la posibilidad de que un usuario acepte un intento de inicio de sesión fraudulento por error o proporcione sus credenciales a una parte autorizada. La formación de usuarios y la concienciación sobre ciberseguridad es la estrategia número uno para luchar contra el error humano. La autenticación de dos factores ayuda al exigir a los usuarios que demuestren que poseen dispositivos o sus características biométricas. Cuando se le pide que presente una prueba de identidad adicional, el usuario tiene más tiempo para pensar en la validez del intento de inicio de sesión y el hacker tiene muchas más dificultades para acceder a una cuenta.

3. Debe utilizar los dispositivos de confianza con cuidado

Debes mantener tus dispositivos de confianza alejados de miradas indiscretas. Su teléfono móvil personal con una aplicación de autenticación es una garantía de la seguridad de su identidad en la web. Si usa una aplicación de autenticación para iniciar sesión en una aplicación, asegúrese de no dejar nunca su dispositivo móvil en un lugar donde otra persona pueda usarlo en su contra. Bloquee todos sus dispositivos de confianza con un bloqueo de huellas dactilares. En la mayoría de los sistemas, la autenticación de dos factores se omite para los dispositivos confiables, por lo que es de suma importancia garantizar la seguridad de estos dispositivos.

4. 2FA es más que solo dos factores

Es cierto que la autenticación de dos factores requiere dos factores de autenticación distintos. Sin embargo, cada buena solución 2FA viene con muchos productos importantes adicionales, como el inicio de sesión único y las políticas de acceso . Como resultado, 2FA debería hacer mucho más que simplemente agregar un factor de autenticación más a sus nombres de usuario y contraseñas. La autorización, los controles de seguridad, las políticas de seguridad y el control de acceso son todas las cosas que debe considerar. Compruebe la disponibilidad de estas medidas cuando busque una solución 2FA para su plantilla.

5. No toda la verificación en dos pasos es 2FA

Como se demostró anteriormente en este artículo, no todas las autenticaciones que utilizan dos factores pueden considerarse autenticación de dos factores. Es por eso que debe tener mucho cuidado al decidir el método de autenticación que desea utilizar. Le recomendamos que utilice Mobile Push o claves de seguridad WebAuthn/U2F porque estos dos métodos de autenticación se consideran ampliamente como los más seguros .

¿Por qué no agregar más factores?

La autenticación de dos factores (2FA) requiere que demuestre dos factores de autenticación distintos.

La autenticación multifactor (MFA) requiere que demuestre al menos dos factores de autenticación distintos.

Agregue el tercer factor para mejorar aún más la seguridad de su cuenta .

Todo el mundo debería usar la autenticación de dos factores (2FA)

Todas las empresas deben implementar la autenticación de dos factores (2FA).

La autenticación de dos factores mejora considerablemente la seguridad de la cuenta y lo protege contra violaciones de datos y ransomware .

Las contraseñas todavía constituyen un alto porcentaje de los métodos de autenticación. No se desaconseja el uso de contraseñas. Está bien usar una contraseña como primer factor. Sin embargo, también debe utilizar otro factor de autenticación. Para hacer esto, introduzca 2FA en su flujo de inicio de sesión diario. Instalar y configurar una aplicación de teléfono inteligente lleva mucho menos tiempo y cuesta menos que lidiar con los resultados de un incidente de seguridad.

El ciberdelito ha existido durante años y la conciencia de la autenticación de dos factores ha aumentado. Cada vez más empresas emplean 2FA cada mes. Más empresas con 2FA significan una mayor seguridad de la cuenta en todo el mundo.

En Rublon, todos estamos de acuerdo: “Todo el mundo debería tener 2FA”. Esperamos que la conciencia de 2FA aumente aún más, ya que 2FA se está convirtiendo en la principal forma de protección contra el ciberdelito.

Descargo de responsabilidad

Toda la información contenida en este sitio web se publica solo con fines de información general y no como un consejo de inversión. Cualquier acción que el lector realice sobre la información que se encuentra en nuestro sitio web es estrictamente bajo su propio riesgo. Nuestra prioridad es brindar información de alta calidad. Nos tomamos nuestro tiempo para identificar, investigar y crear contenido educativo que sea útil para nuestros lectores. Para mantener este estándar y continuar creando contenido de buena calidad. Pero nuestros lectores pueden basarse en su propia investigación.